Vi lever i et århundrede, hvor mange af vores virksomheder og kommunikationsprocesser digitaliseres. I dag kan vi med teknologiens fremskridt nemt dele information til meget højere priser til fjerne steder. Derudover er der i dag flere antal virksomheder, der udfører online. Med udviklingen af IoT baserede produkter deles og bruges en stor mængde information. Da vi stoler mere på onlinetjenesterne til bank, billetbestilling, bestilling af mad osv ... er der også en konstant risiko for brud på sikkerheden. Et af de tiltag, der praktiseres for at gøre vores oplysninger sikre, er krypteringsprocessen.

Hvad er krypteringsproces?

I gamle tider plejede folk at øve nogle hemmelige metoder til at skjule vigtige oplysninger, når de transporteres fra et sted til et andet. Her plejede de at konvertere oplysningerne til en hemmelig kode, der skjulte den sande betydning af informationen. Kun afsenderen og modtageren ville være opmærksom på metoden til opdeling af den anvendte metode. Denne metode vil bevare sikkerheden for informationen, omend den bliver stjålet undervejs. Disse metoder bruges i dag i kryptografi

Kryptering er en form for kryptografi, hvor meddelelserne eller informationen er kodet på en sådan måde, at kun autoriseret personale kan få adgang til det. Ordet 'Kryptering' stammer fra det græske ord 'Kryptos', hvilket betyder skjult eller hemmeligt. Her omorganiseres indholdet af beskeder eller erstattes med andre numre, alfabeter, billeder osv. .. for at skjule den virkelige besked. Krypteringspraksis går tilbage til begyndelsen af 1900 f.Kr. Indtil 1970's kryptering blev kun brugt af regeringen og store virksomheder, mens de delte vigtige oplysninger. Men med tiden går der nye metoder og algoritmer med mere kompleksitet.

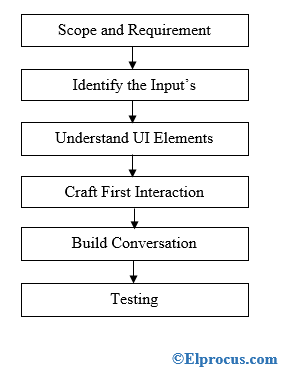

Proceduren for krypteringsprocessen

Data, krypteringsmotor og nøglehåndtering er de tre hovedkomponenter i krypteringsprocessen. De data, der skal sikres, krypteres ved hjælp af en krypteringsalgoritme. Afsenderen beslutter, hvilken type algoritme der skal bruges, og variablen, der skal bruges som en nøgle. Derefter kan disse krypterede data kun dekrypteres ved hjælp af en korrekt nøgle, der deles af afsenderen.

Krypteringsproces

Krypteringsalgoritmerne er af to typer - symmetriske og asymmetriske. Symmetriske cypere er populært kendt som den hemmelige nøglekryptering. Denne algoritme bruger en enkelt nøgle. Her deles nøglen af afsenderen til de autoriserede modtagere. Advanced Encryption Standard er den udbredte symmetriske algoritme.

Den asymmetriske krypteringsalgoritme er også kendt som privat nøglekryptering. Denne algoritme bruger to forskellige nøgler - en privat nøgle, en offentlig nøgle. Disse nøgler er logisk forbundet. Her bruges primtal til at lave nøglen. Dette gør reverse engineering af kryptering vanskeligere. Rivest - Shamir - Adleman er den populært anvendte asymmetriske krypteringsalgoritme.

Typer af krypteringsproces

Under databehandling kaldes data eller information, der er krypteret, som 'Ciphertext'. For at læse en krypteret besked skal læseren dekryptere den. De ukrypterede data er kendt som “Almindelig tekst”. For at kryptere eller dekryptere en meddelelse anvendes visse formler. Disse formler er kendt som krypteringsalgoritme, også populært kaldet 'Koder'. Disse er forskellige typer koder anvendt baseret på applikationen. Disse algoritmer indeholder en variabel kaldet 'Key'. Variablen 'Nøgle' spiller en vigtig rolle i kryptering og dekryptering af meddelelser. Hvis en ubuden gæst forsøger at dekryptere en besked, er han nødt til at gætte algoritmen, der bruges til at kryptere beskeden såvel som variablen 'nøgle'.

Afhængigt af deres funktionalitet og beregningskompleksitet er der forskellige typer krypteringsmetoder tilgængelige i dag. Der vælges afhængigt af deres anvendelse. Nogle populære krypteringstyper er -

Medbring din egen kryptering (BYOE)

Dette er også kendt som 'Bring Your Own Key'. Dette er en cloud computing-sikkerhedsmodel. Her giver det cloud-servicekunder mulighed for at bruge og administrere deres egen krypteringssoftware og krypteringsnøgler.

Cloud Storage-kryptering

Denne model leveres af cloud-tjenesteudbydere. Her krypteres data først ved hjælp af krypteringsalgoritmen, før de gemmes i skylagring. Kunden skal være opmærksom på de politikker og krypteringsalgoritme, der anvendes i denne type model og vælge alt efter niveauet af følsomhed for de lagrede data.

Kryptering på søjleniveau

Dette er en databasekrypteringsmodel. Her har dataene, der er til stede i hver celle i en bestemt kolonne, den samme adgangskode til adgang til data, læsning og skrivning.

Deniable kryptering

I denne kryptering, afhængigt af typen af anvendt krypteringsnøgle, kan data dekrypteres på mere end en måde. Denne kryptering er nyttig, når afsenderen forudser aflytning af kommunikation.

Kryptering som en tjeneste

Dette er en abonnementsbaseret model. Det er meget nyttigt for cloud-servicekunder. For de kunder, der ikke har de nødvendige ressourcer til selv at styre kryptering. Denne model hjælper kunder ved at yde databeskyttelse i flere lejermiljøer.

End-to-End-kryptering

Denne model garanterer fuld beskyttelse af data sendt via en kommunikationskanal mellem to parter. Her krypteres de data, der skal sendes, først af klientsoftwaren og sendes derefter til webklienten. De modtagne data kan kun dekrypteres af modtageren. Denne model er vedtaget af sociale messaging-applikationer som Facebook, WhatsApp osv ...

Kryptering på feltniveau

Denne model udfører kryptering af data i bestemte felter på en webside. Nogle af eksemplerne på sådanne felter er kreditkortnumre, personnumre, bankkontonumre osv. Efter markeringen af feltet krypteres dataene i dette felt automatisk.

FDE

Dette er kryptering på hardwareniveau. Det konverterer automatisk dataene på et harddisk til en form, der kun kan forstås af den person, der har den korrekte krypteringsnøgle. Selvom harddisken fjernes og placeres i en anden maskine, er det ikke muligt at dekryptere dataene uden korrekt krypteringsnøgle. Denne model kan installeres på computerenheden enten under fremstillingsprocessen eller ved at installere specielle softwaredrivere.

Homomorf krypteringsproces

Denne krypteringsproces konverterer dataene til krypteringstekst på en sådan måde, at det gør det muligt for brugerne at arbejde på de krypterede data uden at kompromittere krypteringen. Det er muligt at udføre matematiske operationer på data krypteret ved hjælp af denne model.

HTTPS

Denne kryptering bruges af webservere. Her køres HTTP over TLS-protokollen for at kryptere webstederne. Der kræves et certifikat for offentlig nøgle af webserveren, der krypterer dataene.

Link-niveau krypteringsproces

Her krypteres data, når de forlader værten. Det dekrypteres ved det næste link - som enten kan være en vært eller et relæpunkt. Derefter krypteres data igen, inden de sendes til det næste link. Denne proces gentages, indtil dataene når modtageren. Hvert link i stien kan have forskellige nøgler eller endda forskellige krypteringsalgoritmer.

Krypteringsproces på netværksniveau

Denne model anvender krypteringstjenester på netværksoverførselslaget. Denne krypteringsmetode implementeres gennem internetprotokol-sikkerhed. Der oprettes en ramme for privat kommunikation over IP-netværket.

Krypteringsprocesbegrænsninger, angreb og modforanstaltninger

Kryptering viser sig at være meget nyttig til sikring af information. Denne metode til beskyttelse af data giver fortrolighed, godkendelse, integritet og ikke-afvisning af data.

Mange af regeringen og retshåndhævende embedsmænd overalt i verden insisterer på kryptering bagdøre. Da kriminelle og terrorister i stigende grad kommunikerer gennem krypterede e-mails, har det en udfordring for regeringen at dekryptere informationen.

Selvom krypteringsprocessen er en vigtig metode, kan den ikke alene give datasikkerhed af følsomme oplysninger gennem hele dens levetid. I en eller anden krypteringsmetode er det muligt forkert at videregive dataene under behandlingsprocessen. Homomorf kryptering giver en løsning på denne udfordring, men det øger beregnings- og kommunikationsomkostningerne.

De krypterede data i hvile står normalt over for trusler. Nogle af de nylige trusler mod disse data er kryptografiske angreb, stjålne ciphertext-angreb, angreb på krypteringsnøgler, insiderangreb, datakorruption og integritetsangreb, datadestruktionsangreb, løsesumangreb mv ... Datafragmentering og aktivt forsvar databeskyttelsesteknologi er ved at blive brugt som modforanstaltninger for nogle af disse angreb.

Det blev konstateret i rapporten fra 2019, at de stigende cybersikkerhedstrusler inkluderede de krypterede data, der findes på IoT-enheder og mobiltelefoner.

Anvendelse af krypteringsproces

Nogle af anvendelserne til kryptering er som følger -

- Efter verdenskrig bruges krypteringsprocessen stærkt af militære og statslige organisationer til beskyttelse af følsomme og fortrolige data.

- Ifølge undersøgelsen bruger 71% af de civile virksomheder kryptering på nogle af deres data under transit, 53% bruger det på de lagrede data.

- Krypteringsprocessen anbefales stærkt til data, der transporteres via en netværk , mobiltelefoner, trådløs samtaleanlæg, Bluetooth , Hæveautomat , etc…

Ofte stillede spørgsmål

1). Hvad sker der, når du krypterer din telefon?

Når vi krypterer en Android-telefon, bliver alle data, der findes på enheden, låst bag sikkerhedsnøglerne i form af PIN-kode, fingeraftryk, mønster eller adgangskode, som kun ejeren kender. Uden denne nøgle kan ingen låse dataene op.

2). Kan en krypteret telefon hackes?

De apps, der er installeret på telefonen, har adgang til alle typer information, der er tilgængelig på telefonen. En keylogger-spionapp kan omgå beskyttelsen fra kryptering. I stedet for at læse de krypterede data, overvåger det, hvad du skriver, før dataene krypteres.

3). Kan jeg dekryptere Whatsapp-meddelelser?

Det er muligt at dekryptere de sikkerhedskopifiler, der findes med formatet crypt8, crypt7 osv.

4). Hvor findes WhatsApp-krypteringsnøglen?

WhatsApp-krypteringsnøglen er gemt i en fil ved navn 'nøgle' på placeringsbrugerdata / data / com.whatsapp / filer.

5). Kan politiet få adgang til de krypterede data på telefonen?

Når vi krypterer data, indstiller vi en adgangskode, som kun er kendt af ejeren. Medmindre ejeren deler adgangskoden, har ingen retshåndhævende adgang til de krypterede oplysninger.

I dag med brug af enheder som IoT og en stigning i online merchandise uploades og bruges mange følsomme data af virksomheder. Det er vigtigt at beskytte dataene fra uautoriserede tredjeparter. Mange nye krypteringsprocesser introduceres med bedre beskyttelses- og sikkerhedsfunktioner. Nogle af de mest populære krypteringsalgoritmer er AES, DES, kryptografi med elliptisk kurve, RSA, distribution af kvantenøgler osv ... Hvilken type algoritme bruger to nøgler?