I disse dage er enhver menneskelig aktivitet dybt forbundet med computersystemer. Det her computerteknologi implementeres i enhver applikation inden for sundhedssektoren, uddannelse, bank, software og marketing. Men du bliver måske spekuleret på, hvordan organisationer sikrer deres oplysninger, og hvordan dine banktransaktioner holdes fortrolige. Svaret på alle disse er 'kryptografi'. Næsten 90% af internetwebstederne implementerer begge typer kryptografitjenester til at håndtere deres følsomme data. Kryptografi sikrer også Gmail-oplysninger i et krypteret format, da disse data flyder over hele Google datacentre. Så kryptografi er det grundlæggende træk for at beskytte den delte information.

Hvad er kryptografi?

Kryptografi er metoden til transmission af sikrede data og kommunikation via få koder, så kun den bestemt person kender til den faktiske information, der transmitteres. Denne form for proces opfanger uautoriseret tilgængelighed for dataene. Så klart angiver selve navnet, at 'krypt' henviser til 'skjult' til 'skrivning'. Kodning af information i kryptografi følger matematiske hypoteser og få beregninger beskrevet som algoritmer. De kodede data transmitteres, så det gør det vanskeligt at finde de originale data. Disse sæt regler bruges i procedurerne for digital signering, godkendelse for at sikre data, kryptografisk nøgleudvikling og for at beskytte alle dine økonomiske transaktioner. For det meste efterfølges kryptografi af organisationer for at gå med målene om:

Privatliv - De transmitterede data bør ikke være kendt af eksterne parter med undtagelse af den tilsigtede person.

Pålidelighed - dataene kan ikke ændres i lagring eller overførsel mellem afsenderen og den bestemte modtager uden nogen form for ændring.

Ikke-afvisning - Når dataene er transmitteret, har afsenderen ingen chance for at benægte dem i de senere faser.

Godkendelse - Både afsender og modtager er nødt til at omstille deres egen identitet om de transmitterede og modtagne data.

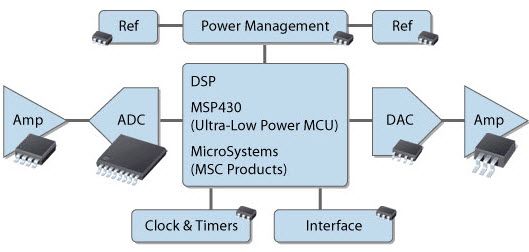

grundlæggende flow for kryptografi

Kryptografityper

I kryptografi , er kryptering af informationen klassificeret som tre typer, hvor disse diskuteres nedenfor:

Symmetrisk nøglekryptografi - Dette betegnes også som privat eller hemmelig nøglekryptografi. Her bruger både informationsmodtageren og afsenderen en enkelt nøgle til at kryptere og dekryptere meddelelsen. Den hyppige type kryptografi, der anvendes i denne metode, er AES (Advanced Encryption System). De fremgangsmåder, der implementeres gennem denne type, er også fuldstændig strømlinede og hurtigere. Få typer symmetrisk nøglekryptografi er

- Blok

- Bloker chiffer

- DES (datakrypteringssystem)

- RC2

- IDE

- Blowfish

- Stream cipher

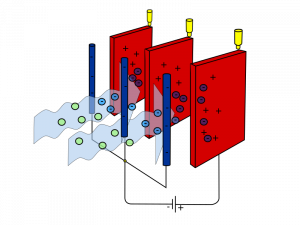

symmetrisk kryptering

Asymmetrisk nøglekryptografi

Dette kaldes også kryptografi med offentlig nøgle. Det følger en varieret og beskyttet metode til transmission af information. Ved hjælp af et par nøgler går både afsender og modtager med krypterings- og dekrypteringsprocesser. En privat nøgle lagres med hver person, og den offentlige nøgle deles på tværs af netværket, så en besked kan overføres via offentlige nøgler. Den hyppige type kryptografi, der anvendes i denne metode, er RSA. Metoden med den offentlige nøgle er mere sikker end den for en privat nøgle. Få af de slags asymmetrisk nøglekryptografi er:

- RSA

- DSA

- PKC'er

- Elliptiske kurveteknikker

asymmetrisk kryptering

Hash-funktion

At tage meddelelsens vilkårlige længde som input og levere en fast længde på output er algoritmen efterfulgt af en hash-funktion. Det betegnes også som en matematisk ligning ved at tage numeriske værdier som input og producere hash-meddelelsen. Denne metode behøver ikke nogen form for nøgle, da den fungerer i et envejsscenario. Der er forskellige runder med hashing-operationer, og hver runde betragter input som en matrix for den seneste blok og genererer sidste runde-aktivitet som output. Få af funktionerne i hash er:

- Message Digest 5 (MD5)

- RIPEMD

- Spabad

- SHA (Secure hash algoritme)

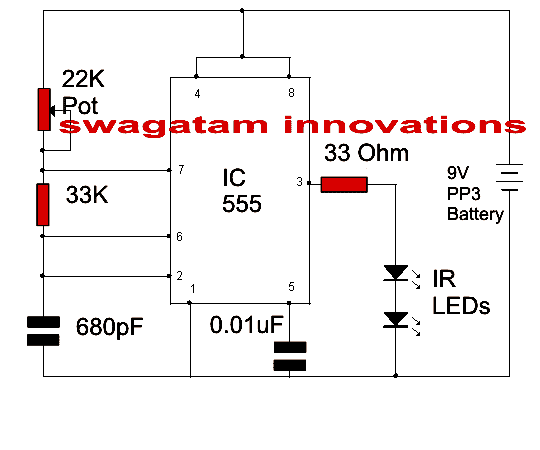

hash-funktion

Kryptografiværktøjer

Kryptografi værktøjer er mere nyttige i situationer med bekræftelse af signatur, kodesignering og til at udføre andre kryptografiske aktiviteter. Her er de udbredte kryptografiske værktøjer.

Sikkerhedstoken

Dette token bruges til at bekræfte brugeren. Et sikkerhedstoken formodes at være krypteret for at udføre en beskyttet udveksling af information. Det giver også komplet statefulness for HTTP-protokollen. Så det server-formulerede token bruges af en browser til at fortsætte med staten. Generelt er det metoden, der bevæger sig med fjerngodkendelse.

JCA

Dette er det værktøj, der bruges til at godkende krypteringsprocessen. Dette værktøj kan betegnes som Java-kryptografiske biblioteker. Disse Java-biblioteker er inkluderet i foruddefinerede aktiviteter, hvor de skal importeres inden implementering. Selvom det er Java-biblioteket, fungerer det i forhold til andre rammer og understøtter således udviklingen af flere applikationer.

SignTool.exe

Dette er det populære værktøj, der mest bruges af Microsoft til at underskrive filerne. Tilføjelse af en signatur og et tidsstempel til enhver form for fil er den fremtrædende funktion, der understøttes af dette værktøj. Med tidsstemplet i filen har den muligheden for at godkende filen. Hele funktionen i SignTool.exe sikrer øget pålidelighed af filen.

Docker

Ved hjælp af docker kan man bygge enorme applikationer. Oplysningerne, der vedligeholdes i dockeren, er fuldstændigt i krypteret format. I dette skal kryptografi følges nøje for at bevæge sig med kryptering af data. Desuden er både filer og information krypteret, hvilket giver ingen adgang til de ting, der ikke har nogen nøjagtig adgangsnøgle. Docker betragtes også som skylagring, der giver brugerne mulighed for at administrere oplysningerne enten på en dedikeret eller delt server .

CertMgr.exe

Dette er installationsfilen, da den er i .exe-udvidelsesformat. CertMgr holder godt til styring af forskellige certifikater. Sammen med dette håndterer det endda CRL'er, hvor det er lister om tilbagekaldelse af certifikater. Formålet med kryptografi i certifikatudvikling er at sikre, at den information, der udveksles mellem parterne, er mere beskyttet, og dette værktøj understøtter at tilføje yderligere bits til beskyttelse.

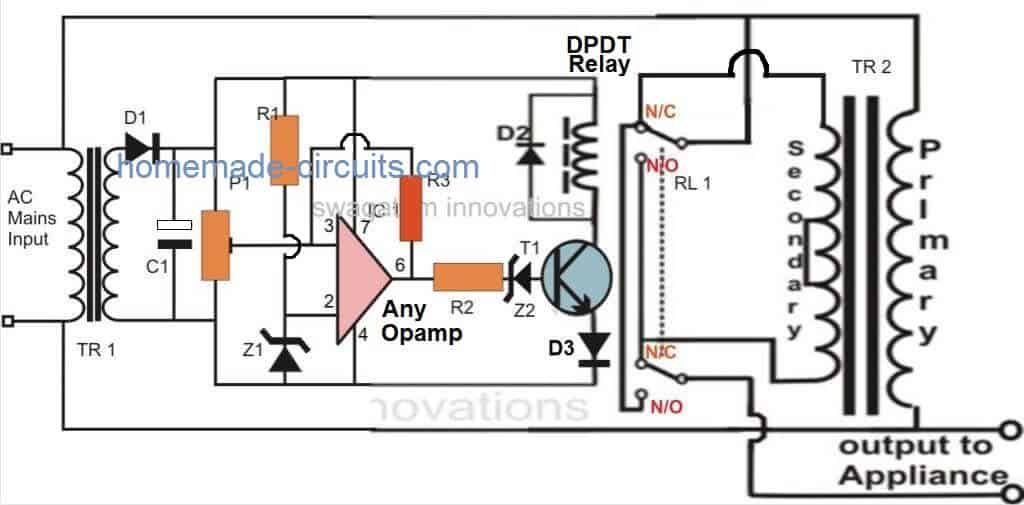

Godkendelse ved hjælp af nøgle

Her skal de krypterede oplysninger dekrypteres gennem nøgler. Den normale information kan let forstås af alle, mens den krypterede information kun er kendt af den bestemt bruger. Dette værktøj har to slags krypteringsteknikker, og de er:

- Symmetrisk nøglekryptografi

- Asymmetrisk nøglekryptografi

Så kryptografiværktøjer bruges mest i enhver sikret aktivitet, og der er mange tilgængelige værktøjer, hvor brugerne kan vælge den afhængigt af deres fornødenheder.

Algoritmer

Det kryptografi algoritmer inkluderer følgende.

I dette IoT-domæne betyder sikkerhed mest. Selvom der er mange sikkerhedsmekanismer i praksis, har de ikke evnen til at komme med aktuelle smarte applikationer hovedsageligt til softwaren, der fungerer med ressourcebegrænsende udstyr. Som en konsekvens af dette kom kryptografi-algoritmer i praksis for at sikre øget sikkerhed. Så få af de kryptografiske algoritmer er som følger:

Triple DES

Overtagelse fra den konventionelle DES-mekanisme blev tredobbelt DES i øjeblikket implementeret i sikkerhedstilgange. Disse algoritmer tillader hackere i sidste ende at få viden til at overvinde i en nem tilgang. Dette var den omfattende implementerede tilgang fra mange af virksomhederne. Triple DES fungerer med 3 nøgler med 56 bits pr. Nøgle. Hele nøgellængden er maksimalt bit, mens eksperter hævder, at 112-bit i nøgleintensitet er mere sandsynligt. Denne algoritme håndterer for at lave et pålideligt hardware-krypteringssvar til bankfaciliteter og også for andre industrier.

Blowfish

For at erstatte tilgangen til Triple DES blev Blowfish primært udviklet. Denne krypteringsalgoritme opdelte meddelelser i ure med 64 bits og krypterer disse ure separat. Den fængslende funktion, der ligger i Blowfish, er dens hastighed og effektivitet. Da dette er en åben algoritme for alle, fik mange fordelene ved at implementere dette. Hvert omfang af it-domænet, der spænder fra software til e-handel, gør brug af denne algoritme, da den viser omfattende funktioner til adgangskodebeskyttelse. Alle disse gør det muligt for denne algoritme at være mest fremtrædende på markedet.

RSA

En af krypteringsalgoritmerne med offentlig nøgle, der bruges til at kryptere information transmitteret via internettet. Det var en almindeligt anvendt algoritme i GPG- og PGP-metoder. RSA er klassificeret under symmetrisk type algoritmer, da den udfører sin operation ved hjælp af et par nøgler. En af nøglerne bruges til kryptering og den anden til dekrypteringsformål.

Twofish

Denne algoritme implementerer nøgler for at give sikkerhed, og da den kommer under den symmetriske metode, er kun en nøgle nødvendig. Nøglerne til denne algoritme har den maksimale længde på 256 bit. Af de mest tilgængelige algoritmer er Twofish primært kendt for sin hastighed og perfekt til at blive implementeret både i hardware- og softwareapplikationer. Det er også en åben tilgængelig algoritme og har været i udførelse af mange.

AES (Advanced Encryption Standard)

Dette er den mest pålidelige algoritmeteknik fra amerikansk administration og mange andre virksomheder. Selvom dette fungerer effektivt i 128-bit krypteringsform, bruges 192 og 256 bits hovedsageligt til enorme krypteringsaktiviteter. At være så usårlig for alle hackingsystemer, modtager AES-teknikken omfattende bifald for kryptering af information i det private domæne.

Anvendelser af kryptografi

Ansøgninger om kryptografi som nedenfor.

Konventionelt var kryptografi kun implementeret til sikringsformål. Vokstætninger, håndsignaturer og få andre slags sikkerhed metoder blev generelt brugt til at sikre pålidelighed og nøjagtighed af transmitteren. Og med ankomsten af digitale transmissioner bliver sikkerhed mere vigtig, og derefter begyndte kryptografimekanismer at overgå dens anvendelse til at opretholde den største hemmeligholdelse. Et par af anvendelserne af kryptografi diskuteres nedenfor.

At opretholde hemmeligholdelse i opbevaring

Kryptografi tillader lagring af de krypterede data, der giver brugerne mulighed for at holde sig tilbage fra det største hul med omgåelse af hackere.

Pålidelighed i transmission

En konventionel tilgang, der tillader pålidelighed, er at udføre en kontrolsum af den kommunikerede information og derefter kommunikere den tilsvarende kontrolsum i et krypteret format. Når både kontrolsummen og krypterede data modtages, kontrolleres dataene igen og sammenlignes med den kommunikerede kontrolsum efter dekrypteringsprocessen. Således er effektive kryptografiske mekanismer mere afgørende for at sikre pålidelighed i transmission af meddelelser.

Godkendelse af identitet

Kryptografi er stærkt knyttet til tilgangen til brug af adgangskoder, og innovative systemer bruger sandsynligvis stærke kryptografiske metoder sammen med individers fysiske metoder og kollektive hemmeligheder, der tilbyder meget pålidelig verifikation af identitet.

Eksempler

Det eksempler på kryptograf y inkluderer følgende.

Et af de fremtrædende eksempler på kryptografikryptering i disse dage er end-to-end-kryptering i WhatsApp. Denne funktion er inkluderet i WhatsApp gennem asymmetri-modellen eller via offentlige nøglemetoder. Her kender kun det bestemt medlem om den aktuelle meddelelse. Når installationen af WhatsApp er afsluttet, registreres offentlige nøgler på serveren, og derefter sendes meddelelser.

Den næste realtidsanvendelse af kryptografi er digitale signaturer. I den situation, at når to kunder er nødvendige for at underskrive dokumenter til en forretningstransaktion. Men når to klienter aldrig kommer på tværs af hinanden, tror de måske ikke på hinanden. Derefter sikrer kryptering i de digitale signaturer forbedret godkendelse og sikkerhed.

Da cyberangreb konstant skrider frem, skal sikkerhed være mere nødvendig, og kryptografimetoder bliver således også mere fremtrædende. Disse kryptografiske algoritmer ikke kun svigtet hackingsaktiviteterne, men viser heller ikke plads til, at disse aktiviteter kan opstå. Få idéen om, hvad er de andre værktøjer og teknologier, der er tilgængelige i kryptografiske scenarier?